EDonkey2000/fr: Difference between revisions

| Line 47: | Line 47: | ||

== Caractèristiques == | == Caractèristiques == | ||

=== Identification par Haches === | === Identification par Haches === | ||

Les fichiers sur le réseau eDonkey sont uniquement identifiés en utilisant le hache racine [http://fr.wikipedia.org/wiki/MD4 MD4] et la [ | Les fichiers sur le réseau eDonkey sont uniquement identifiés en utilisant le hache racine [http://fr.wikipedia.org/wiki/MD4 MD4] et la [http://translate.google.fr/translate?sl=en&tl=fr&js=n&prev=_t&hl=fr&ie=UTF-8&u=http%3A%2F%2Fen.wikipedia.org%2Fwiki%2FHash_list liste de hachages] des fichiers. Cela permet de traiter des fichiers dont le contenu est identique mais portant un nom différent et des fichiers dont le contenu est différent mais portant un nom identique ou différent.<br /> | ||

Les fichiers sont divisés en "morceaux" plein d'une taille de 9 728 000 octets (9500 kio) plus un morceau restant. Pour chaques morceaux, une somme de contrôle MD4 de 128 bits séparés est calculée. De cette façon, si une erreur de transmission est détectée, seulement un morceau est corrompu au lieu de l'intégralité du fichier. De plus, chaque morceaux téléchargés peuvent être partagés avant que le fichiers soit entièrement téléchargé, cela accélère la distribution des fichiers de grande taille sur le réseau.<br /> | Les fichiers sont divisés en "morceaux" plein d'une taille de 9 728 000 octets (9500 kio) plus un morceau restant. Pour chaques morceaux, une somme de contrôle MD4 de 128 bits séparés est calculée. De cette façon, si une erreur de transmission est détectée, seulement un morceau est corrompu au lieu de l'intégralité du fichier. De plus, chaque morceaux téléchargés peuvent être partagés avant que le fichiers soit entièrement téléchargé, cela accélère la distribution des fichiers de grande taille sur le réseau.<br /> | ||

La somme de contrôle d'identification de fichier est calculée par la [http://fr.wikipedia.org/wiki/Concaténation concaténation] de la somme de contrôle MD4 des morceaux dans l'ordre et le hachage des résultats. En termes de cryptographie, la liste de somme de contrôle MD4 est une [ | La somme de contrôle d'identification de fichier est calculée par la [http://fr.wikipedia.org/wiki/Concaténation concaténation] de la somme de contrôle MD4 des morceaux dans l'ordre et le hachage des résultats. En termes de cryptographie, la liste de somme de contrôle MD4 est une [http://translate.google.fr/translate?sl=en&tl=fr&js=n&prev=_t&hl=fr&ie=UTF-8&u=http%3A%2F%2Fen.wikipedia.org%2Fwiki%2FHash_list liste de hachages] et la somme de contrôle du fichier d'identification est le "hache racine", aussi appelé ''Top Hache'' ou le ''Hache Maître''. | ||

Il est possible que deux morceaux ou fichiers différents possèdent la même somme de contrôle et semble être les mêmes (voir l'[http://en.wikipedia.org/wiki/Birthday_attack attaque anniversaire], mais les probabilités que cela arrive sont si faible qu'à toutes fins pratique on considère que cela n'arrive jamais. Les sommes de contrôle sont considérées comme identifiant unique. | Il est possible que deux morceaux ou fichiers différents possèdent la même somme de contrôle et semble être les mêmes (voir l'[http://en.wikipedia.org/wiki/Birthday_attack attaque anniversaire], mais les probabilités que cela arrive sont si faible qu'à toutes fins pratique on considère que cela n'arrive jamais. Les sommes de contrôle sont considérées comme identifiant unique. | ||

Revision as of 12:39, 29 March 2014

|

|

English • Deutsch • Español • Français • עברית • Italiano • Nederlands • Polski • Português • Русский • 中文(繁體) | e |

Présentation

Le réseau eDonkey (aussi connu sous les noms eDonkey2000 et/ou eD2k) est un système semi-centralisé basé sur des serveurs Pair à Pair (P2P). Le réseau de partage de fichier et le mieux adapté pour le partage de fichiers de gros volume entre utilisateur et d'en fournir une disponibilité à long terme.

Histoire

Sortie le 6 septembre 2000(1.), le protocole réseau conçu et géré par MetaMachine (Sam Yagan et Jed McCaleb (alias Swamp)), en parallèle du client natif eDonkey2000, est aujourd'hui développé et maintenu par plusieurs communautés de développeurs dont le client s'y connecte.

En comparaison avec Napster et son réseau centralisé, eDonkey est une vedette avec l'introduction de "l'essaimage" des téléchargements. Cela permettait à un utilisateur de pouvoir télécharger plusieurs morceaux d'un même fichier auprès de plusieurs sources, d'utiliser de façon optimal la bande passante combinées des utilisateurs et au lieu d'être limité à la bande passante d'une seule source.

eDonkey2000 est un réseau semi-centralisé, c'est à dire que les différents pairs qui forment le réseau, ont besoin d'un serveur centrale pour les relier entre eux et retransmettre les requêtes de recherche et pour retourner les résultats. Le succès d'eDonkey amena quelques utilisateurs désireux de partager leurs bande passante à monter leurs propres serveur. Mais la charge processeur et écriture disque s'avéra lourde, car les serveurs agissait de manière isolé.

Pour remédier à ce problème eDonkey2000 Server, le logiciel utilisé sur les serveurs fût corrigé et améliorer, cela permis aux serveurs de former un réseau de recherche, et ainsi de pouvoir relayer les requêtes de recherches des clients connectés localement vers d'autres serveurs, permettant ainsi, aux clients de trouver efficacement des pairs connectés sur un autre serveur, ainsi que de trouver des fichiers qui n'était pas disponible au sein du réseau formé initialement. Ce qui augmentait la dimension de l'essaimage des téléchargements.

eDonkey possédait d'autre amélioration par rapport à Napster, dont l'utilisation de haches au lieu de simple noms de fichier dans les résultats de recherche. Quand une recherche de fichier est initiée, le serveur qui reçoit la requête compare les mots-clés de la recherche avec la liste de noms de fichiers qu'il stocke, en réponse il retourne une liste de noms de fichiers où chaque fichier est associé à des valeurs de hachage. Lorsqu'un téléchargement est lancé depuis la liste des résultats, le client eD2k lance le téléchargement sur la base de la valeur de hachage du fichier. Cela signifie que pour un fichier donné, quelque soit le nom qu'il porte, et ou qu'il se trouve sur le réseau, tant que la valeur de hachage est identique, il s'agira toujours du même fichier.

Devant un réseau engorgé et des serveurs vulnérables à de potentielles attaques, MetaMachine, en la personne de Jeb McCaleb qui à l'époque s'était déja lancé depuis plusieurs mois dans la conception d'un nouveau réseau (Overnet)(2.) destiné à remplacer eDonkey(3.), en vue de se libérer des serveurs surchargés.

La première version publique d'Overnet sortie en juillet 2002(4.).

Parallèlement, certaines communautés n'acceptant pas le changement de cap effectué par MetaMachine, prirent les choses en mains(5.)...

Une nouvelle voix commençait à s'élever sur le réseau, celle d'eMule qui est un programme de partage de fichier Open Source sous licence GNU GPL(6.). Las de devoir attendre les mise à jour d'eDonkey, les utilisateurs migraient vers ce nouveaux logiciel qui ouvrait de nouvelles possibilités et de nouveaux horizons(7.).

Le protocole original fut étendu par une forte communication de la part de Lugdunum(8.) et de l'application de ses patchs sur eServer(9.), eMule de son coté ne restait pas en reste apportant de nouvelles fonctionnalités au réseau. Par exemple : l'échange de pair entre clients ; brouillage du protocole ; le support des fichiers de plus de 4 Go; etc...

En 2004, le réseau eD2k dépasse FastTrack pour devenir le protocole de partage de fichiers le plus utilisé, bien que les chiffres varient de jours en jours, au court du second semestre de 2005, eDonkey2000 accueille simultanément entre trois et quatre millions d'utilisateurs (10.,11.) qui se partagent entre 500 millions et deux milliards de fichiers via l'intermédiaire d'une centaine de serveurs.

Poursuites justicière

Dans la matinée du 27 juin 2005, Sam Yagan dirigeant de MetaMachine et Jed McCaleb son associé attendent que la Cour Suprême des Etats-Unis rende son jugement dans l'affaire "Metro-Goldwyn-Mayer Studios Inc. contre Grokster Ltd"(12., 13., 14.) (la société éditrice de Morpheus). En fin de matinée, la décision tombe comme un couperet, Grokster est condamné à fermer ses portes.

Le 28 septembre 2005, Sam Yagan est convoqué devant le Comité du Sénat Américain, qui souhaite réfléchir aux réformes de la loi sur les droits d'auteurs pour "l`après Grokster"...

Le dirigeant de MetaMachine expliqua au Sénat que pour éviter une action procédurière, suite à une injonction lancée par la RIAA quelques jours auparavant(15., 16.), sa société allait se conformer à leurs exigences et arrêter leurs activités(17., 18.).

Six mois plus tard, en février 2006, Sam Yagan annonçait qu'il était proche d'un accord avec l'industrie du disque (19.), mais un mois plus tard, aucun accord n'avait aboutit et MetaMachine annonçait la prochaine publication d'une nouvelle version de leur logiciel(20.) qui contre toute attente a été publié le 16 aout 2006 (21.).

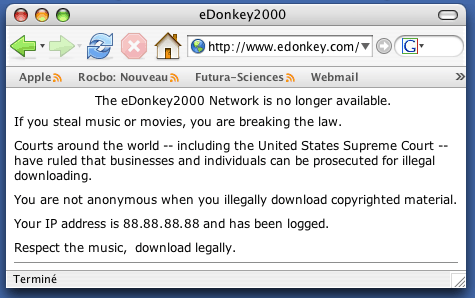

Le 12 septembre 2006, l'aventure de MetaMachine touche à sa fin, ses dirigeants ont accepter de verser la somme de 30 millions de dollar à la RIAA (22.) pour éviter une action en justice. sur le site officiel l'on pouvait lire un message clairement dicté par la RIAA qui se voulait menaçant et placer une certaine paranoïa chez l'internaute qui affichait la page. On pouvait y lire :

| Si vous volez de la musique ou des films, vous violez la loi. Les tribunaux du monde entier - y compris la Cour suprême des États-Unis - ont statué que les entreprises et les individus peuvent être poursuivis pour téléchargements illégaux. Vous n'êtes pas anonyme quand vous téléchargez illégalement des œuvres sous copyright. |

Caractèristiques

Identification par Haches

Les fichiers sur le réseau eDonkey sont uniquement identifiés en utilisant le hache racine MD4 et la liste de hachages des fichiers. Cela permet de traiter des fichiers dont le contenu est identique mais portant un nom différent et des fichiers dont le contenu est différent mais portant un nom identique ou différent.

Les fichiers sont divisés en "morceaux" plein d'une taille de 9 728 000 octets (9500 kio) plus un morceau restant. Pour chaques morceaux, une somme de contrôle MD4 de 128 bits séparés est calculée. De cette façon, si une erreur de transmission est détectée, seulement un morceau est corrompu au lieu de l'intégralité du fichier. De plus, chaque morceaux téléchargés peuvent être partagés avant que le fichiers soit entièrement téléchargé, cela accélère la distribution des fichiers de grande taille sur le réseau.

La somme de contrôle d'identification de fichier est calculée par la concaténation de la somme de contrôle MD4 des morceaux dans l'ordre et le hachage des résultats. En termes de cryptographie, la liste de somme de contrôle MD4 est une liste de hachages et la somme de contrôle du fichier d'identification est le "hache racine", aussi appelé Top Hache ou le Hache Maître.

Il est possible que deux morceaux ou fichiers différents possèdent la même somme de contrôle et semble être les mêmes (voir l'attaque anniversaire, mais les probabilités que cela arrive sont si faible qu'à toutes fins pratique on considère que cela n'arrive jamais. Les sommes de contrôle sont considérées comme identifiant unique.

Voir aussi : Schéma URI eD2k

Recherche

Le réseau eDonkey supporte la recherche des fichiers par "Nom" et un nombre de caractèristiques secondaire tel que : la taille, la qualité de compression (bitrate), etc ...

eServer, (la version du logiciel serveur de Lugdunum) supporte les recherches booléennes complexes comme :

- AND - Recherche du terme 1 ET (AND) du terme 2

- OR - Recherche du terme 1 OU (OR) du terme 2

Pour faciliter la recherche de fichiers, certains sites web référencent des sommes de contrôle des fichiers recherchés sous la forme de lien eD2k. Quelques uns de ces sites possèdent aussi une liste de serveurs pour mettre à jour celles des utilisateurs.

Les serveurs

MetaMachine disposait d'un serveur pour propulser le réseau eDonkey, leur logiciel serveur (eDonkey Server) dont les sources étaient fermées était disponible gratuitement en freeware pour les utilisateurs qui souhaitaient monter un serveur.

Ce logiciel n'avait vu que peu de mise à jour et/ou correction jusqu'en octobre 2002, ou Lugdunum qui était l'administrateur d'un des plus gros serveur eD2k Français<ref>Adresse du serveur Lugdunum</ref> de l'époque, s'est vu ouvrir le code source du logiciel<ref>news du 31/10/02 sur le site de Lugdunum - A l'aube d'une renaissance d'eDonkey ?</ref>.

Mais il préféra ne pas s'en servir, car le code du programme comportait trop de niveau d'abstraction et était d'une conception erronée<ref>Propos de Lugdunum sur le site officiel d'eMule</ref>. Il procéda à une rétro ingénierie du code de MetaMachine et ré écrivit le programme de zéro, en C pur améliorant ainsi les fonctionnalités <ref>Lugdunum et Smart Sources</ref> du programme original, il nomma son logiciel "eServer".

Il a par la suite et ce jusqu'en 2006, procédé à une extension du logiciel par application de patch en assembleur et procédé à une certaine forme de communication pour obliger les différents développeurs à réagir lorsque leurs client P2P nuisaient aux serveurs :

- Fin juin 2002 : Les utilisateur partageant plus de 120 fichiers ne peuvent plus se connecter aux serveurs qui sont propulsé par eServer <ref>Les serveurs eDonkey font le ménage</ref>.

- Juillet 2004 : eDonkey2000 le client natif du réseau est provisoirement banni des serveurs, c'est un bug qui suite à une longue liste de demandes d'implémentation essentielles effectué par Lugdunum restée sans suite par MetaMachine, qui met le feu aux poudres<ref>eDonkey banni provisoirement de Razorback</ref>...

- Février 2005, Shareaza 2.1.0.0 est banni des serveurs, un bug, envoi toutes les 45 secondes une requêtes de recherche de fichiers à la place d'une requête de recherche de source. Ce problème est rapidement corrigé par la sortie de shareaza 2.1.1 <ref>Référence nécessaire - Changelog 2.1.1 correction de bug à la 24eme lignes</ref>

- Aout 2005 : Lugdunum demande aux développeurs des différents client eD2k d'implémenter une communication vers les serveurs afin qu'ils retournent les évaluations de fichiers afin de lutter contre les faux fichiers<ref>Le réseau eDonkey renforce sa lutte contre les fakes</ref>.

"eServe" fut décliné en plusieurs versions pour différents systèmes d'exploitation et architectures matériels puis fut mis à disposition des plus gros serveurs du moment, ce qui influença nettement la rapidité globale du réseau<ref name=Lugdunum />. La famille eserver est à ce jour, toujours disponible et fait fonctionner la majeur partie des serveur eD2k. Le code source est fermé afin d'éviter que le programme ne soit corrompu et détourné de son utilisation première.

Les faux serveurs

A partir de septembre 2004, de nombreux serveurs eDonkey apparaissent dans les listes de connexion <ref>Serveurs eDonkey : méfiez-vous des contrefaçons Des serveurs espions en masse sur eMule et eDonkey</ref>. Ors il n'est pas possible de s'y connecter et les informations qu'ils dispensent sembles fixes (nombres d'utilisateurs connectés et nombre de fichiers partagés) ce qui n'est pas normal pour un serveur grand public ou les connexions varient à chaque instant. Afin d'éviter d'éviter d'avoir ces serveurs nocifs dans sa liste de connexion, il est conseillé aux utilisateurs d'eDonkey de télécharger leurs listes de serveurs auprès de sites de confiances tel que [1]

La fin des Grands Serveurs

le 24 décembre 2002, le serveur Grug qui pouvait recevoir jusqu'à 30 000 utilisateur, ferme ses portes <ref>Gruk dit au revoir à eDonkey</ref>.

Puis le 9 juin 2003, sous la pression des lobby contre le piratage, c'est eD2k.ch qui ferme ses portes<ref>eD2k.ch s'en est allé...</ref>.

Le 21 février 2006, Razorback qui fût le plus grand et surtout du plus populaire des serveur eDonkey, fût saisi par la justice Belge.<ref>Les serveurs de Razorback saisis !</ref>

References

1. Page d'actualité de www.eDonkey2000.com via web.archives.org Annonce de la sortie d'eDonkey2000

2. Interview de Jeb McCaleb par Ratiatum

3. Informations officielles sur le prochain eDonkey

4. Feu vert pour la migration vers Overnet

5. En marche vers un eDonkey à deux vitesses ?

6. Nouveau client eDonkey : eMule

7. Sortie d'eMule 0.18a

8. c.f Les serveurs.

9. page d'accueil du site de Lugdunum

10. Gnutella atteint le million

11. eDonkey2000 Reaches 4 Million Users (en anglais).

12. L'avenir du Peer-to-Peer devant la Cour Suprême ?

13. A Hard Ride For eDonkey (en anglais)

14. Quel impact pour l'affaire Grokster ?

15. eDonkey ? Bien vivant !

16. La RIAA attaque LimeWire. Et bientôt eDonkey ? (second paragraphe)

17. eDonkey ferme, et cette fois c'est officiel !

18. Des détails sur l'avenir d'eDonkey

19. eDonkey proche d'un accord avec l'industrie musicale

20. Le nouvel eDonkey est en préparation

21. Une nouvelle version surprise pour eDonkey

22. Mort d'eDonkey : c'est l'avenir légal que l'on tue

Sources : Wikipédia

http://en.wikipedia.org/wiki/EDonkey2000

http://en.wikipedia.org/wiki/EDonkey2000_network